1、首先做的网站代码要仔细检查看下有没有不正常的代码,确保网站的代码是绿色安全的,而且代码没有漏洞,如果有话,需要进行修复。

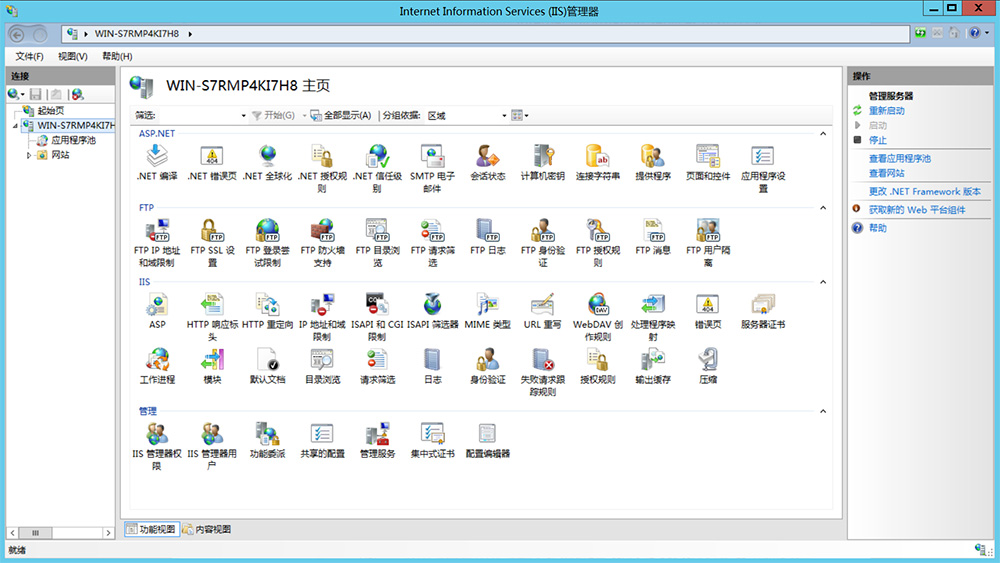

2、Windows Server 2012 R2服务器IIS8.5的网站上要进行安全设置,如找到网站的根目录,看到有无web.config文件,如果没有就需要进行增加以下代码:

<configuration>

<system.webServer>

<rewrite>

<rules>

<!--301重定向把不带3W的域名 定向到带3W-->

<rule name="301Redirect" stopProcessing="true">

<match url=".*" />

<conditions>

<add input="{HTTP_HOST}" pattern="^boroad.net$" />

</conditions>

<action type="Redirect" url="http://www.boroad.net/{R:0}" redirectType="Permanent" />

</rule>

</rules>

</rewrite>

<directoryBrowse enabled="false" />

<defaultDocument enabled="true">

<files>

<clear />

<add value="index.html" />

<add value="index.php" />

</files>

</defaultDocument>

<httpProtocol>

<customHeaders>

<remove name="X-Powered-By" />

<add name="X-Content-Type-Options" value="nosniff" />

<add name="X-Frame-Options" value="DENY" />

<add name="X-XSS-Protection" value="1; mode=block" />

</customHeaders>

</httpProtocol>

</system.webServer>

</configuration>

AppScan检测到X-Frame-Options响应头缺失,这可能会造成跨帧脚本编制攻击,这只需要添加以上红色标出的代码即可。

另外也可以在HTML前端添加解决方法:

<meta http-equiv="X-Frame-Options" content="SAMEORIGIN">